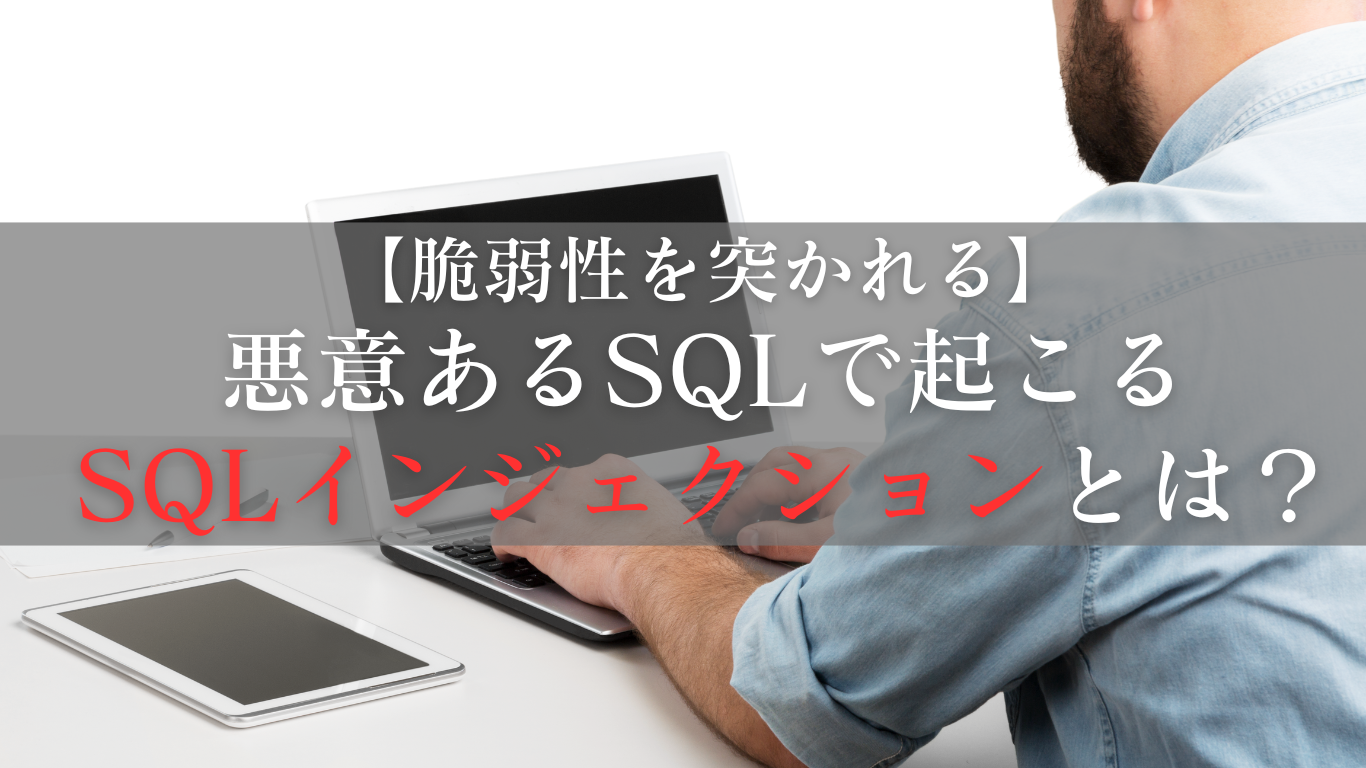

インターネットを使って様々なウェブサイトにアクセスし、情報を探したり、フォームに入力してサービスを利用したりすることが日常的に行われています。しかし、私たちが使っているこれらのウェブサービスやサイトの背後では、さまざまな危険が潜んでいることを理解できているでしょうか?特に「SQLインジェクション」という攻撃方法は、非常に重大な影響を及ぼすことがあります。

本記事では、SQLインジェクションとは何か、その仕組み、危険性、そして防止方法について初心者向けにわかりやすく解説します。

どんな攻撃をしてくるの?

データベースに不正にアクセスしようとしてくる攻撃だよ!

SQLインジェクションとは

SQLインジェクション(SQL Injection)は、ウェブアプリケーションやサイトのデータベースに対して不正にアクセスし、データの取得、改ざん、削除などを行う攻撃手法のことです。攻撃者は、アプリケーションの脆弱性を利用して、データベースに直接命令を送ることができます。

SQL(Structured Query Language)は、データベースを操作するための言語で、例えば「ユーザー名やパスワードを確認する」「製品情報を取得する」など、ウェブサイトがユーザーとデータベース間で情報をやり取りする際に利用されます。SQLインジェクションは、そのやり取りの中で意図的に不正なSQLコードを挿入することによって行われます。

SQLインジェクションが成功すると、攻撃者は個人情報や機密データを盗み出したり、データベースを破壊したりすることが可能になります。これにより、企業や組織は信頼を失い、大きな被害を被ることになるのです。

具体的な例:PHPでのSQLインジェクション

SQLインジェクションがどのように行われるのか、実際にPHPコードでの例を見てみます。以下は、ユーザーからの入力をSQLクエリにそのまま組み込んでしまう危険なコードの例です。

<?php

// ユーザーからの入力を取得

$username = $_GET['username'];

$password = $_GET['password'];

// データベース接続(例)

$conn = new mysqli("localhost", "root", "", "example_db");

// SQLクエリを構築

$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";

// クエリを実行

$result = $conn->query($sql);

if ($result->num_rows > 0) {

echo "ログイン成功!";

} else {

echo "ユーザー名またはパスワードが間違っています。";

}

?>このコードでは、ユーザーが入力した「username」と「password」の値をそのままSQLクエリに組み込んでいます。この状態で悪意を持つ攻撃者が次のようなURLを使ってサイトにアクセスした場合を考えてみましょう。

http://example.com/login.php?username=admin'--&password=このリクエストを受け取ると、実行されるSQLクエリは次のようになります。

SELECT * FROM users WHERE username = 'admin'--' AND password = ''ここで重要なのは、「—」がSQLにおけるコメントアウト記号であることです。この記号以降のSQLコードは無視され、結果として攻撃者はパスワードなしで「admin」というユーザー名にアクセスできるようになります。これがSQLインジェクションの典型的な例です。

SQLインジェクションの危険性

SQLインジェクションが成功すると、攻撃者は以下のような深刻なリスクを引き起こすことができます。

SQLインジェクションを防ぐ方法

SQLインジェクションは非常に危険な攻撃ですが、適切な対策を講じることで防ぐことが可能です。以下に、SQLインジェクションを防ぐための主要な対策方法を紹介します。

プリペアードステートメントを使用する

SQLインジェクションを防ぐ最も効果的な方法は、プリペアードステートメント(Prepared Statements)を使用することです。これにより、ユーザー入力がSQLクエリに埋め込まれることを防ぎます。

以下は、先ほどのコードをプリペアードステートメントを使用して書き換えた例です。

<?php

// ユーザーからの入力を取得

$username = $_GET['username'];

$password = $_GET['password'];

// データベース接続(例)

$conn = new mysqli("localhost", "root", "", "example_db");

// プリペアドステートメントの準備

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

// 1つ目のパラメータをバインド

$stmt->bind_param("s", $username);

// 2つ目のパラメータをバインド

$stmt->bind_param("s", $password);

// クエリを実行

$stmt->execute();

// 結果を取得

$result = $stmt->get_result();

if ($result->num_rows > 0) {

echo "ログイン成功!";

} else {

echo "ユーザー名またはパスワードが間違っています。";

}

?>プリペアードステートメントを使用することで、SQLインジェクションを防止できます。ユーザー入力はSQL文の一部としてではなく、パラメータとして渡され、SQL文が不正に変更されるリスクがなくなります。

入力データの検証とサニタイズ

ユーザーが入力したデータは必ず検証し、サニタイズすることが重要です。例えば、メールアドレスの形式をチェックしたり、HTMLタグやSQL特殊文字(’や”)を適切にエスケープすることが推奨されます。

最小限の権限を持つユーザーを使用

データベースに接続する際には、必要最低限の権限を持つユーザーを使用することが重要です。例えば、データベース内の読み取り専用の権限だけを与えることで、万が一攻撃者がデータベースにアクセスしても、その影響を最小限に抑えることができます。

エラーメッセージをカスタマイズする

攻撃者がSQLインジェクションを試みる際に、エラーメッセージが役立つ情報源になることがあります。例えば、SQLエラーがそのまま表示されると、攻撃者はデータベースの構造やテーブル名などの手がかりを得ることができます。エラーメッセージは適切にカスタマイズし、ユーザーには具体的なエラー内容を表示しないようにしましょう。

まとめ

SQLインジェクションは非常に危険で、データベースのセキュリティを脅かす攻撃手法の1つです。しかし、適切な対策を講じることで、SQLインジェクションを防ぎ、ウェブアプリケーションやサービスを安全に運用することができます。

この記事では、SQLインジェクションの仕組みとその危険性、そして防止方法について解説しました。初心者の方でも理解できるように、わかりやすく説明を心がけましたが、SQLインジェクションに関する理解を深め、実際の開発に活かしていけると嬉しいです。

ウェブアプリケーションやサービスのセキュリティを守るためには、常に最新の情報を追い、脆弱性対策を怠らないことが重要です。今後もセキュリティの基本を学び、より安全なシステムを構築していきましょう。

他のウェブアプリケーションの脆弱性についても興味がある方は、ぜひこちらの記事もチェックしてみてください。