Web開発において、セキュリティの脆弱性を無視することは許されません。

オンライン上では毎日何千件、何万件というサイバー攻撃が発生しており、あなたや企業が開発したWebアプリケーションにもそのリスクが存在します。特にセキュリティに関する知識が浅いと、思わぬところで脆弱性を生み出してしまうことがあります。

「自分には関係ない」と思うかもしれませんが、Web開発におけるセキュリティの脆弱性を放置することは非常に危険な行為です。サイバー攻撃はますます巧妙になっており私たちが見落としている部分を狙い、システムに侵入してこようとしています。

本記事では、Web開発における代表的な3つの脆弱性と対策について分かりやすく解説していきます。これからWebアプリケーションを開発しようとしている未経験者やまだ基礎技術が定まっていない若手エンジニアの方々にも、しっかりと理解できる内容にしています。

セキュリティに関する知識は後回しにしがちだけど、押さえておかないと後々面倒な目に…

Web開発における3大脆弱性

Web開発において注意すべき3つの代表的なセキュリティ脆弱性は、以下の通りです。

- SQLインジェクション

- クロスサイトスクリプティング(XSS)

- クロスサイトリクエストフォージェリ(CSRF)

これらは、どんなWebアプリケーションにも潜む可能性があり、しっかりと対策を講じることが求められます。それでは、各脆弱性について詳しく見ていきましょう。

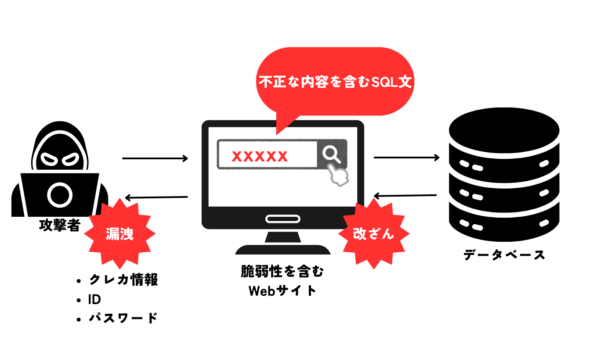

SQLインジェクション

SQLインジェクションは、Webアプリケーションのデータベースに対する攻撃です。攻撃者は、悪意のあるSQLコードを入力フォームやURLに挿入し、データベースの情報を不正に取得したり、操作したりします。これにより、攻撃者はデータの漏洩や改ざん、さらには削除を引き起こすことができます。

SQLインジェクションのリスクは非常に高く、これに成功すればデータベースの完全な支配が可能になります。攻撃者は、意図的にユーザー入力に不正なSQL文を埋め込むことができます。

SQLインジェクションには以下のような対策が効果的です。

プリペアードステートメントの使用

SQLインジェクションを防ぐための最も効果的な方法は、プリペアードステートメントの利用です。これにより、SQL文が実行される前にパラメータが適切にエスケープされ、SQLインジェクションを防ぐことができます。

例えば、PHPでのデータベースクエリにおいては、以下のようにプリペアードステートメントを利用することが推奨されます:

// 危険な例

$query = "SELECT * FROM users WHERE username = '" . $username . "'";

// 安全な例

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ?");

$stmt->execute([$username]);ORMの使用

ORM(オブジェクトリレーショナルマッピング)を使用することでも、SQLインジェクションのリスクを低減することができます。

例えば、PythonのDjangoフレームワークでは、ORMを活用することで、SQL文を自動的にエスケープします。

# Django ORMの例

user = User.objects.filter(username=username).first()入力値のバリデーション

不正な文字列やコードが入力されるのを防ぐために、入力値を厳しくチェックすることも有効です。

- 文字列の長さ制限

- 特殊文字のエスケープ処理

- 入力値の型チェック

データベース権限の最小化

データベースユーザには必要最低限の権限のみ与えることも推奨される対策です。例えば、アプリケーションが読み取り専用の場合、書き込み権限を与えないといったことを行います。

SQLインジェクションについての関連記事はこちら。

クロスサイトスクリプティング(XSS)

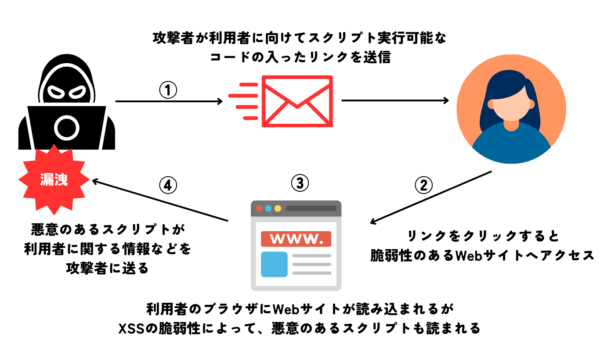

クロスサイトスクリプティング(XSS)は、悪意のあるスクリプトをWebページに埋め込み、他のユーザーに対して実行させる攻撃手法です。この攻撃により、攻撃者はセッションハイジャックやフィッシング詐欺を仕掛けることができます。

XSS攻撃では、攻撃者がユーザーのブラウザで悪意のあるJavaScriptコードを実行し、ユーザーの情報を盗むことができます。特に、認証されたセッションが盗まれると、攻撃者はそのユーザーとして不正な操作を行うことができます。

クロスサイトスクリプティング(XSS)には以下のような対策が効果的です。

出力エスケープの徹底

XSS攻撃を防ぐためには、出力エスケープを徹底することが最も基本的な対策です。

ユーザー入力をそのままHTMLとして表示しないように、HTMLエスケープを行うことが重要です。たとえば、JavaScript内に直接ユーザー入力を埋め込むことは避け、以下のように適切な処理を行います。

// 危険な例

element.innerHTML = userInput;

// 安全な例

element.textContent = userInput;CSPの実装

Content-Security-Policy(CSP)を実装することで、外部の悪意あるスクリプトの読み込みを防ぐことができます。CSPを活用することで、セキュリティを大幅に向上させることが可能です。

Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted.comHTTPヘッダーの適切な設定

HTTPヘッダーの適切な設定(X-XSS-ProtectionやX-Content-Type-Options)することもXSS攻撃の予防に役立ちます。

- X-XSS-Protection

- X-Content-Type-Options

- Referrer-Policy

XSSについて具体的な内容が知りたい方はこちら。

クロスサイトリクエストフォージェリ(CSRF)

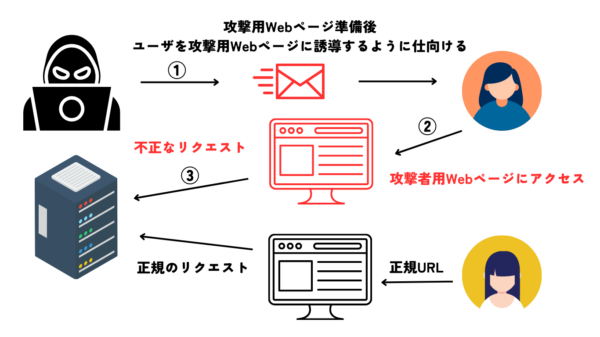

CSRF(クロスサイトリクエストフォージェリ)は、認証済みユーザーに不正なリクエストを送らせ、意図しない操作を実行させる攻撃手法です。

これにより、ユーザーの権限で不正な操作が行われるため、金銭的な損失やデータの改ざんといった問題が発生します。

クロスサイトリクエストフォージェリ(CSRF)には以下のような対策が効果的です。

CSRFトークンの実装

CSRF攻撃を防ぐためには、CSRFトークンを実装することが非常に効果的です。このトークンは、リクエストを送信する際にサーバーとクライアント間で確認されることで、正当なリクエストであることを保証します。

Flaskなどのフレームワークには、CSRFトークンを簡単に実装できるライブラリが用意されています。例えば、Flaskの場合、以下のようにCSRF保護を有効にすることができます。

# Flaskでの実装例

from flask_wtf.csrf import CSRFProtect

csrf = CSRFProtect(app)

@app.route("/transfer", methods=["POST"])

@csrf.protect()

def transfer_money():

# 処理の実装SameSite属性の設定

また、SameSite属性を使用して、クッキーの取り扱いを厳密に制御することも重要です。これにより、外部のサイトからのリクエストが無効になります。

Set-Cookie: session=123; SameSite=Strict追加の認証

その他にも以下のような導入を検討することで、セキュリティを強化できます。

- 重要な操作時の再認証

- 2要素認証の導入

- リファラチェック

3大脆弱性のまとめと予防策

Web開発における3大脆弱性(SQLインジェクション、XSS、CSRF)は、どれも非常に危険であり、適切な対策を講じないと重大なセキュリティ問題を引き起こす可能性があります。

しかし、これらの脆弱性に対する対策をしっかりと行うことで、攻撃を防ぎ、Webアプリケーションの安全性を高めることができます。

これらの攻撃を防ぐためには、以下の対策を日々実践していくことが不可欠です。

セキュリティは一度実装して終わりではなく、継続的に改善を行う必要があります。定期的なセキュリティスキャンや最新の脆弱性情報の確認を欠かさず行い、安全なWebアプリケーションを提供し続けましょう。

セキュリティの基礎を身に付けるためには、コンピュータサイエンスの知識もあるとより知識が定着します。そんなコンピュータサイエンスに関する記事はこちら。