はじめに

現代のwebサイトのアプリケーションはできる範囲が大きくなったのと同時に、セキュリティリスクに直面することが多くなっています。

サイバー攻撃者は機密情報を盗んだり、システムを妨害したりするために多くの方法を試みます。

これらの脅威からwebアプリケーションを保護するためのものとして、ウェブアプリケーションファイヤーウォール(WAF)があります。

今回はこのWAFについてまとめていきます。

WAFとは何か

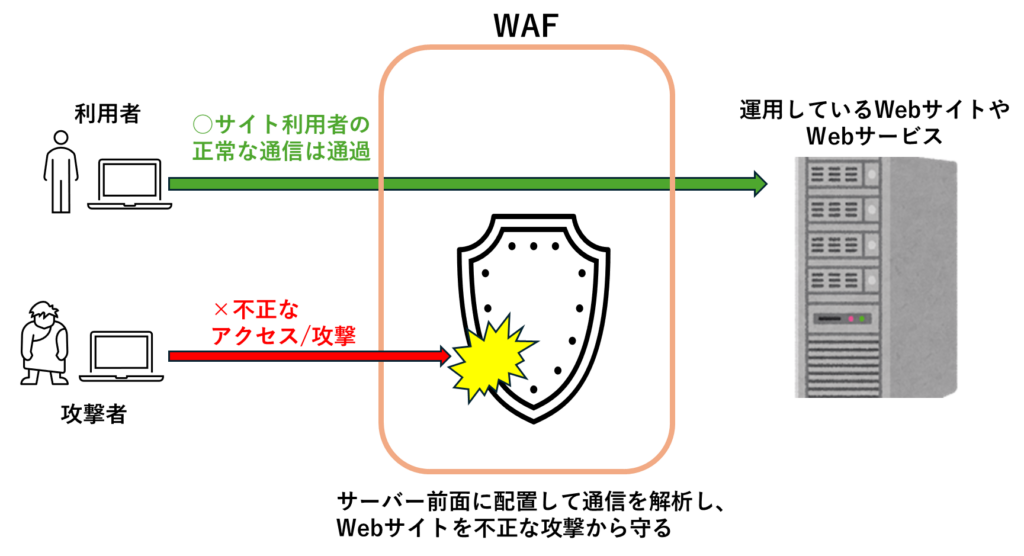

ウェブアプリケーションファイヤーウォール(WAF)は、HTTP/HTTPSトラフィックを監視し、フィルタリングをすることで、webアプリケーションを保護するセキュリティシステムです。

WAFは一般的なファイヤウォールと異なり、ネットワーク層のトラフィックだけでなく、アプリケーション層のトラフィックも監視します。

これにより、SQLインジェクション、クロスサイトスクリプティング(XSS)、ファイルインクルージョン攻撃などのアプリケーション層からの攻撃を保護します。

WAFの動作原理

WAFは、webアプリケーションとユーザーの間に位置し、入出力のトラフィックをリアルタイムで解析します。

その動作は主に以下の3つのステップで構成されます。

トラフィックの監視

WAFは、webサーバーに送信されるすべてのHTTP/HTTPSリクエストを監視します。

これには、GETスクリプト、POSTスクリプトCookiee、ヘッダー情報などが含まれます。

トラフィックの解析

監視されたトラフィックは、事前に定義されたルールセットに基づいて解析されます。

これには一般的な攻撃パターンのシグネチャや、異常なトラフィックパターンの検出が含まれます。

例えば、SQLインジェクション攻撃の場合、リクエスト内のSQLクエリの構造を解析、不正な操作が含まれていないか確認します。

SQLインジェクションについてさらに詳しく知りたい方はこちら。

3.トラフィックのフィルタリング

不正と判断されたトラフィックはブロックされ、安全なトラフィックのみがwebサーバーに到達します。

WAFは攻撃の種類に応じて適切な対策を講じ、攻撃者が成功するのを防ぎます。

WAFの種類

WAFにはいくつかの実装方法があります。

それぞれの方法には利点と欠点があり、環境やニーズに応じて適切なものを選択する必要があります。

ホスト型WAF

ホスト型WAFは、webサーバーに直接インストールされるソフトウェアです。

このタイプのWAFは、低レイテンシで動作し、サーバーのリソースを利用します。

設定が柔軟で、特定のアプリケーションに特化したルールを適用しやすいのが特徴です。

しかし、サーバーの負荷が増加する可能性があり、リソースの使用状況を注意深く監視する必要があります。

ネットワーク型WAF

ネットワーク型WAFは、専用のハードウェアアプライアンスまたは仮想アプライアンスとして提供されます。

このタイプのWAFは、ネットワーク全体のトラフィックを監視し、中央で管理することができます。

スケーラビリティが高く、大規模な環境で効果的に機能しますが、導入コストが高くなる場合があります。

3.クラウド型WAF

クラウド型WAFは、クラウドサービスとして提供されるWAFです。

これにより、企業は自社のインフラに追加のハードウェアやソフトウェアを導入する必要がなくなります。

クラウドプロパイダーがWAFの管理とメンテナンスを担当するため、運用の負担が軽減されます。

しかし、トラフィックの遅延やデータのプライバシーに関する懸念がある場合もあります。

WANの利点

WAFを導入することで、webアプリケーションのセキュリティが大幅に向上します。

以下にWAFの主な利点をいくつか挙げます。

リアルタイムで保護

リアルタイムでトラフィックを監視し、不正なリクエストを即座にブロックできる強みがあります。

これにより、攻撃者がアプリケーションにアクセスする前に対策を講じることができます。

多層制御

WAFは、ネットワーク層とアプリケーション層の両方でトラフィックを監視するため、多層的な防御を提供します。

これにより、様々な種類の攻撃からアプリケーションを保護できます。

コンプライアンスの遵守

多くの業界規制(例:PCI DSS)では、WAFの導入を推奨又は義務付けられています。

WAFを導入することで、これらの規制に準拠することができます。

可視性の向上

WAFは、トラフィックの詳細なログを生成し、攻撃の試みやトレンドを分析するためのデータを提供します。

これにより、セキュリティチームは迅速に脅威を検出し、対策を講じることができます。

まとめ

ウェブアプリケーションファイアウォール(WAF)は、webアプリケーションを様々な攻撃から保護するためのセキュリティ対策の1つという事で、いくつも利点がありました。

種類もホスト型、ネットワーク型、クラウド型というように様々な実装方法があり、環境やニーズに合わせて適切なものを選択することが重要です。

セキュリティは開発者が考えなければならない重要な項目の1つです。

より安全性の高いアプリケーションを開発できるようになるために、継続して知識・技術を蓄えていく必要があります。

Web開発で重要なセキュリティリスクについてさらに詳しく知りたい方はこちら。

コメント